DMZ или демилитаризованная зона - это отдельный сегмент сети, содержащий общедоступные сервисы, такие как веб-серверы. Этот сегмент отделен от остальной частной сети при помощи межсетевых экранов. Таким образом обеспечивается дополнительный уровень безопасности - если взломан общедоступный сервис в DMZ, то злоумышленник не получит прямого доступа ко всей локальной сети.

DMZ иногда называют "демилитаризованной зоной", по аналогии с разделительными территориями между враждующими государствами, где запрещены военные действия.

Как устроена DMZ

DMZ (демилитаризованная зона) - это сегмент сети, содержащий общедоступные сервисы и отделяющий их от частных сегментов сети. Это позволяет добавить дополнительный уровень безопасности, минимизируя ущерб в случае атаки на общедоступные сервисы.

Основная задача DMZ - разграничить доступ между общедоступными сервисами, внутренней сетью и внешней сетью (Интернет) при помощи специализированных устройств, таких как:

- межсетевые экраны

- маршрутизаторы

- прокси-серверы

Таким образом контролируется и фильтруется трафик между различными зонами сети. На серверах в DMZ должно выполняться минимально необходимое количество сервисов и программ, все лишнее отключается или удаляется. Это повышает безопасность DMZ для размещения определенных сервисов по сравнению с прямым выходом в Интернет.

Dmz - что это такое? Термин происходит от военного понятия "демилитаризованная зона" - территория между враждующими государствами, где запрещены военные действия. По аналогии, DMZ предоставляет контролируемый доступ между "враждующими" зонами - внешней сетью и внутренними ресурсами.

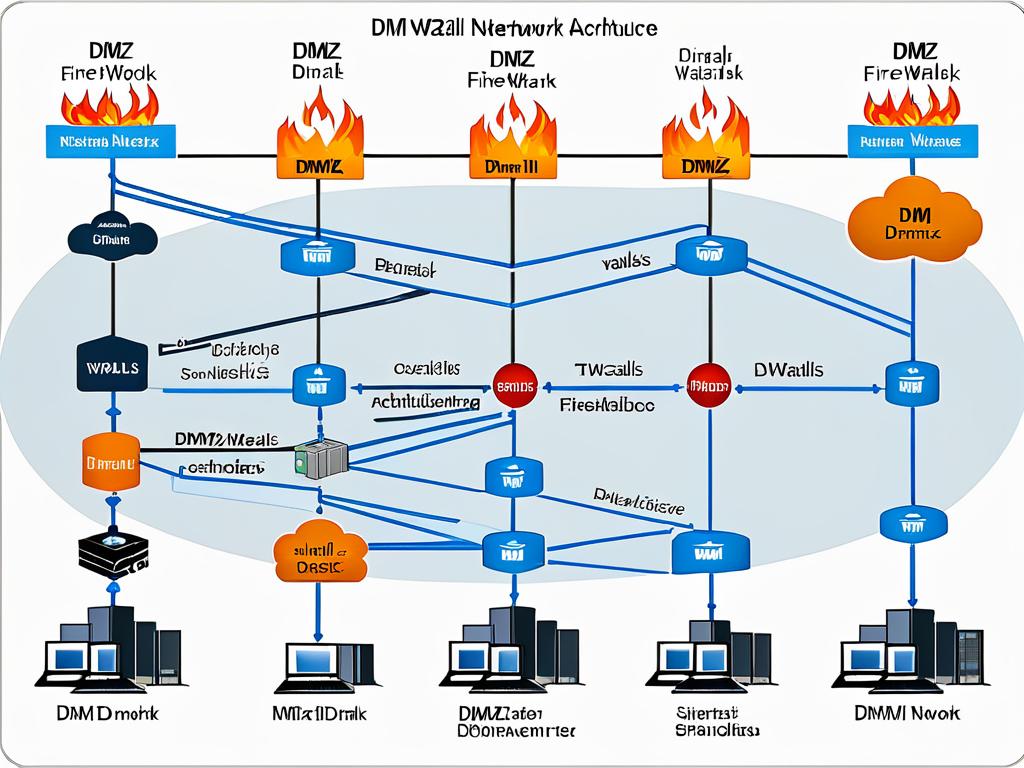

Варианты архитектуры DMZ

Существует несколько основных вариантов организации архитектуры сети с DMZ. Это позволяет создавать как простые, так и сложные конфигурации в зависимости от возможностей используемого оборудования и требований к безопасности конкретной сети.

Наиболее распространены два подхода:

- DMZ на базе одного межсетевого экрана

- DMZ на базе двух и более межсетевых экранов

В первом случае используется одно устройство с тремя сетевыми интерфейсами: для внешней сети, внутренней сети и DMZ. Это простой, но менее безопасный вариант, так как межсетевой экран становится единой точкой отказа. При его взломе внутренняя сеть оказывается уязвимой напрямую из внешней сети.

Более предпочтительным является использование двух и более межсетевых экранов. В этом случае для получения доступа ко внутренним ресурсам злоумышленнику придется взломать сразу несколько устройств. Чем их больше, тем выше безопасность. Кроме того, желательно использовать экраны разных производителей и архитектур, чтобы снизить риск одинаковых уязвимостей.

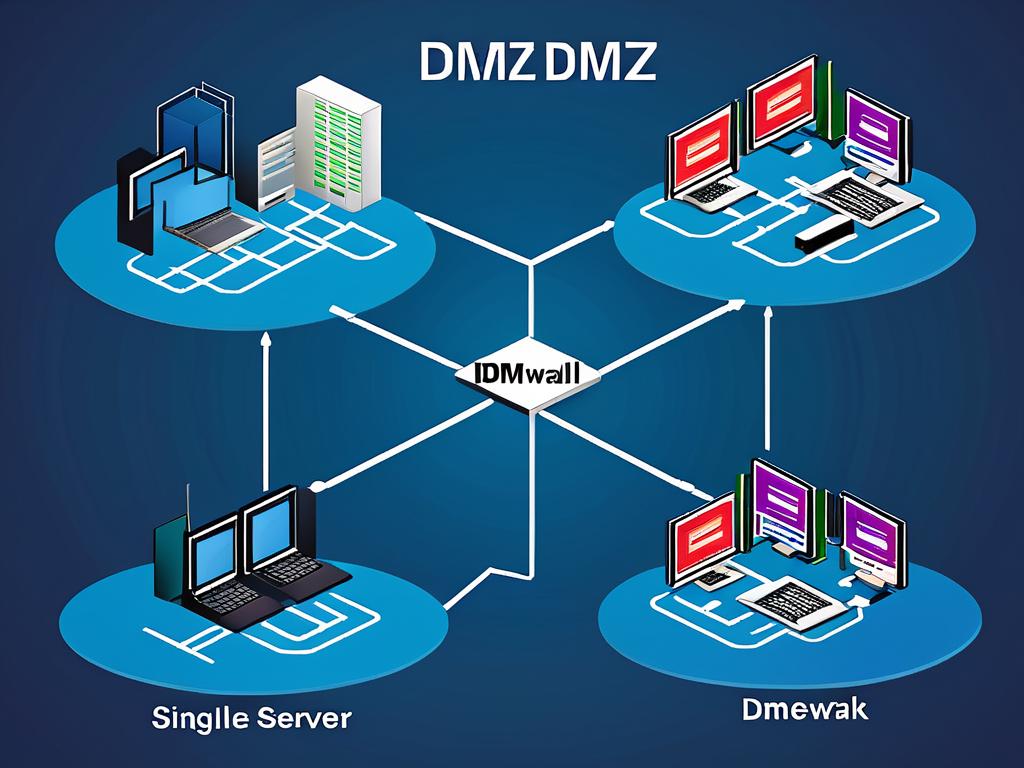

DMZ с одним межсетевым экраном

Этот вариант архитектуры подразумевает использование одного межсетевого экрана с тремя и более сетевыми интерфейсами:

- для внешней сети (WAN)

- для внутренней сети (LAN)

- для DMZ

Такой экран обрабатывает весь трафик как в DMZ, так и во внутреннюю сеть. Это накладывает повышенные требования к производительности устройства и квалификации администраторов.

Главный недостаток в том, что межсетевой экран становится единственной точкой отказа и прорыва безопасности. При его взломе или ошибке в конфигурации внутренняя инфраструктура оказывается доступной для атак напрямую из внешней сети. Это сводит на нет все преимущества DMZ.

Тем не менее, такой вариант довольно распространен благодаря простоте реализации. Его можно рассматривать как первоначальный этап внедрения DMZ с последующим усложнением архитектуры и повышением уровня безопасности.

DMZ с двумя межсетевыми экранами

Этот подход подразумевает использование двух отдельных межсетевых экранов:

- Первый контролирует соединения из внешней сети в DMZ

- Второй контролирует соединения из DMZ во внутреннюю сеть

Для получения доступа злоумышленникам придется скомпрометировать сразу оба устройства. Это значительно повышает безопасность по сравнению с использованием одного экрана.

Кроме того, на внешнем экране можно использовать более медленные и тщательные правила фильтрации трафика, не влияя на производительность внутренней инфраструктуры. А в случае его взлома внутренняя сеть по-прежнему защищена вторым экраном.

Для дополнительного повышения безопасности экраны могут быть разных производителей и типов, чтобы минимизировать риск одинаковых уязвимостей в их системах. Хотя такая конфигурация сложнее и дороже в реализации, она обеспечивает максимальную защиту внутренних ресурсов при использовании DMZ.

Настройка межсетевых экранов для DMZ

Основными задачами при настройке межсетевых экранов для организации DMZ являются:

- Разграничение и контроль трафика между внешней, внутренней сетью и DMZ

- Реализация правил фильтрации трафика в соответствии с требованиями безопасности

- Трансляция IP-адресов и портов при необходимости

Как минимум, требуется настроить VLAN для выделения DMZ в отдельный логический сегмент сети и ограничения широковещательного трафика.

Затем создаются правила контроля трафика stateful инспектирования для разрешения строго необходимых соединений. Остальные соединения по умолчанию блокируются.

Например, из DMZ может разрешаться только исходящий трафик по протоколам HTTP/HTTPS в интернет. А из внутренней сети – только определенные соединения с конкретными IP-адресами в DMZ по защищенным протоколам. Весь остальной трафик блокируется на уровне межсетевого экрана.

Безопасность и ограничения DMZ

По сравнению с размещением сервисов с прямым доступом из интернет, DMZ обеспечивает ряд преимуществ с точки зрения безопасности:

- Дополнительный контроль и фильтрация трафика с помощью межсетевых экранов

- Изоляция и сегментация сервисов от внутренних ресурсов

- Сложность одновременного компрометирования нескольких экранов злоумышленниками

Вместе с тем, при организации DMZ необходимо учитывать ряд ограничений:

- Нет защиты от внутренних угроз и атак на уровне приложений

- Требуются дополнительные аппаратные и программные ресурсы

- Увеличивается сложность настройки и администрирования инфраструктуры

Таким образом, DMZ является эффективной мерой повышения безопасности от внешних сетевых атак при условии грамотной реализации с учетом перечисленных ограничений.