Вопрос электронной безопасности – один из самых важных в современном мире. Было предложено множество различных способов его решения. Токен – это один из них. Что он собой представляет, и какие особенности его применения существуют?

Токен – что это?

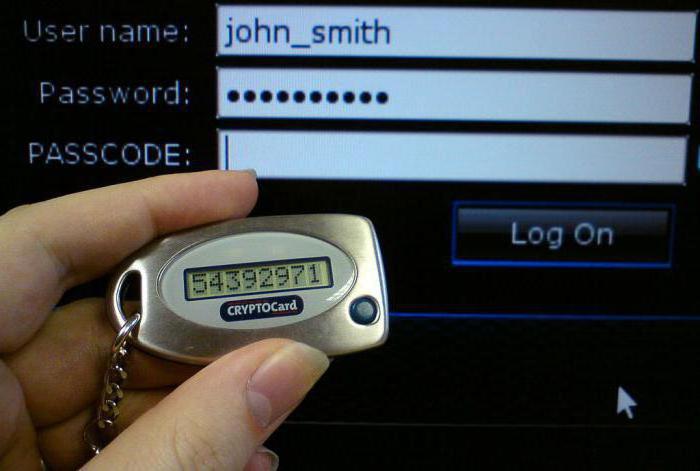

Токены могут быть использованы вместо пароля или как дополнение к нему. Обычно они имеют незначительный размер и спокойно помещаются в кошелёк или карман. Более совершенные версии предлагают также возможность хранить криптографические ключи (электронную подпись, биометрические данные). Токен – что это внешне? Все ли они одинаковы? Разнятся они и по внешнему виду, а не только по функционалу: некоторые имеют только экран, другие дополнены миниатюрной клавиатурой, а третьи просто имеют небольшое кнопочное дополнение. Токены оборудованы функциями RFID, разъёмом USB или интерфейсом Bluetooth, чтобы передавать ключ на клиентскую систему. Их изготавливает довольно много компаний, и представлен широчайший ассортимент. Среди ведущих производителей есть такие предприятия: «Е Токен» и «RuToken»

Типы токенов

Разнятся и реакции операционных систем на разные типы токенов. Так, некоторые могут просто прочитать ключ и выполнить требуемые криптографические операции. Другие могут дополнительно потребовать пароль. Коммерческие решения данной технологии предоставляются компаниями, как правило, со своими собственными механизмами безопасности и с особенностями реализации. Так, USB токен может быть сделан в виде миниатюрного флеш-накопителя, или таковым может выступать мобильное устройство связи. Также возможна реализация, когда он маскируется под брелок или другую малоприметную вещь.

Уязвимости

- Потеря или кража. Если эти процессы были случайными, то беспокоиться не о чем. Но если данные действия были совершены кем-то умышленно, то в данном случае поможет минимизировать риски двухфакторная авторизация, когда для завершения процесса идентификации необходим не только токен, но и пароль доступа (статический или постоянно генерируемый и высылаемый на телефон).

- Схема «человека посередине». Это проявляется при работе через ненадёжную сеть (интернет является очень хорошим примером). Суть схемы заключается в том, что к каналу данных подключается криптоаналитик, который может читать и менять сообщения по своему желанию. Причем ни один из корреспондентов не может понять (с технической стороны дела) о том, что это не сообщения его партнера по обмену сообщениями.

Мобильные устройства в роли токенов