Резидентные вирусы: что это и как уничтожить. Компьютерные вирусы

Большинство пользователей хоть раз в жизни сталкивались с понятием компьютерных вирусов. Правда, не многие знают, что классификация угроз в основе своей состоит из двух больших категорий: нерезидентные и резидентные вирусы. Остановимся на втором классе, поскольку именно его представители являются наиболее опасными, а иногда и неудаляемыми даже при форматировании диска или логического раздела.

Что такое резидентные вирусы?

Итак, с чем же имеет дело пользователь? Для упрощенного объяснения структуры и принципов работы таких вирусов для начала стоит остановиться на объяснении того, что такое резидентная программа вообще.

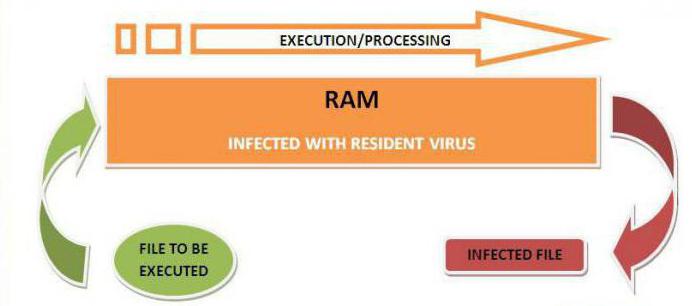

Считается, что к такому типу программ относятся приложения, работающие постоянно в режиме мониторинга, явным образом не проявляя своих действий (например, те же штатные антивирусные сканеры). Что же касается угроз, проникающих в компьютерные системы, они не только висят постоянно в памяти компьютера, но и создают собственные дубли. Таким образом, копии вирусов и постоянно следят за системой, и перемещаются по ней, что существенно затрудняет их поиск. Некоторые угрозы способны еще и менять собственную структуру, а их детектирование на основе общепринятых методов становится практически невозможным. Чуть позже рассмотрим, как избавиться от вирусов такого типа. А пока остановимся на основных разновидностях резидентных угроз.

DOS-угрозы

Изначально, когда Windows- или UNIX-подобных систем еще и в помине не было, а общение пользователя с компьютером происходило на уровне команд, появилась «операционка» DOS, достаточно долго продержавшаяся на пике популярности.

И именно для таких систем начали создаваться нерезидентные и резидентные вирусы, действие которых сначала было направлено на нарушение работоспособности системы или удаление пользовательских файлов и папок.

Принцип действия таких угроз, который, кстати, широко применяется и до сих пор, состоит в том, что они перехватывают обращения к файлам, а после этого заражают вызываемый объект. Впрочем, большинство известных сегодня угроз работает именно по этому типу. Но вот проникают вирусы в систему либо посредством создания резидентного модуля в виде драйвера, который указывается в файле системной конфигурации Config.sys, либо через использование специальной функции KEEP для отслеживания прерываний.

Хуже дело обстоит в том случае, когда резидентные вирусы такого типа используют выделение под себя областей системной памяти. Ситуация такова, что сначала вирус «отрезает» кусок свободной памяти, затем помечает эту область как занятую, после чего сохраняет в ней собственную копию. Что самое печальное, известны случаи, когда копии находятся и в видеопамяти, и в областях, зарезервированных под буфер обмена, и в таблицах векторов прерываний, и в рабочих областях DOS.

Все это делает копии вирусных угроз настолько живучими, что они, в отличие от нерезидентных вирусов, которые работают, пока запущена какая-то программа или функционирует операционная система, способны активироваться вновь даже после перезагрузки. Кроме того, при обращении к зараженному объекту вирус способен создавать собственную копию даже в оперативной памяти. Как следствие – моментальное зависание компьютера. Как уже понятно, лечение вирусов этого типа должно производиться при помощи специальных сканеров, причем желательно не стационарных, а портативных или тех, которые способны загружаться с оптических дисков или USB-носителей. Но об этом несколько позже.

Загрузочные угрозы

Загрузочные вирусы проникают в систему по схожему методу. Вот только ведут они себя, что называется, утонченно, сначала «съедая» кусок системной памяти (обычно 1 Кб, но иногда этот показатель может достигать максимум 30 Кб), затем прописывая туда собственный код в виде копии, после чего начиная требовать перезагрузку. Это чревато негативными последствиями, поскольку после рестарта вирус восстанавливает уменьшенную память до исходного размера, а его копия оказывается вне системной памяти.

Кроме отслеживания прерываний такие вирусы способны прописывать собственные коды в загрузочном секторе (запись MBR). Несколько реже используются перехваты BIOS и DOS, причем сами вирусы загружаются однократно, не проверяя наличие собственной копии.

Вирусы под Windows

С появлением Windows-систем разработки вирусов вышли на новый уровень, к сожалению. Сегодня именно Windows любой версии считается наиболее уязвимой системой, несмотря даже на усилия, прилагаемые специалистами корпорации Microsoft в области разработки модулей безопасности.

Вирусы, рассчитанные на Windows, работают по принципам, схожим с DOS-угрозами, вот только способов проникновения на компьютер тут гораздо больше. Из самых распространенных выделяют три основных, по которым в системе вирус может прописать собственный код:

- регистрация вируса как работающего в данный момент приложения;

- выделение блока памяти и запись в него собственной копии;

- работа в системе под видом драйвера VxD или маскировка под драйвер Windows NT.

Зараженные файлы или области системной памяти, в принципе, можно вылечить стандартными методами, которые применяются в антивирусных сканерах (детектирование по маске вируса, сравнение с базами сигнатур и т. д.). Однако если используются простенькие бесплатные программы, они могут вирус и не определить, а иногда даже выдать ложное срабатывание. Поэтому луче применять портативные утилиты вроде «Доктор Веб» (в частности, Dr. Web CureIt!) или продукты «Лаборатории Касперского». Впрочем, сегодня можно найти достаточно много утилит такого типа.

Макро-вирусы

Перед нами еще одна разновидность угроз. Название происходит от слова «макрос», то есть исполняемого апплета или надстройки, применяемых в некоторых редакторах. Неудивительно, что запуск вируса происходит в момент старта программы (Word, Excel и т. д.), открытия офисного документа, его печати, вызова пунктов меню и т. п.

Такие угрозы в виде системных макросов находятся в памяти в течение всего времени работы редактора. Но в целом если рассматривать вопрос о том, как избавиться от вирусов данного типа, решение оказывается достаточно простым. В некоторых случаях помогает даже обычное отключение надстроек или выполнения макросов в самом редакторе, а также задействование антивирусной защиты апплетов, не говоря уже об обычном быстром сканировании системы антивирусными пакетами.

Вирусы на основе технологии «стелс»

Теперь посмотрим на маскирующиеся вирусы, ведь не зря же они получили свое название от самолета-невидимки.

Суть их функционирования как раз и состоит в том, что они выдают себя за системный компонент, а определить их обычными способами иногда оказывается достаточно сложным делом. Среди таких угроз можно найти и макровирусы, и загрузочные угрозы, и DOS-вирусы. Считается, что для Windows стелс-вирусы еще не разработаны, хотя многие специалисты утверждают, что это всего лишь дело времени.

Файловые разновидности

Вообще все вирусы можно назвать файловыми, поскольку они так или иначе затрагивают файловую систему и воздействуют на файлы, то ли заражая их собственным кодом, то ли шифруя, то ли делая недоступными по причине порчи или удаления.

Самыми простыми примерами можно назвать современные вирусы-шифровальщики (вымогатели), а также печально известный I Love You. С ними без специальных расшифровочных ключей лечение вирусов произвести не то что сложно, а зачастую невозможно вообще. Даже ведущие разработчики антивирусного ПО бессильно разводят руками, ведь, в отличие от современных систем шифрования AES256, тут применяется технология AES1024. Сами понимаете, что на расшифровку может уйти не один десяток лет, исходя из количества возможных вариантов ключа.

Полиморфные угрозы

Наконец, еще одна разновидность угроз, в которых применяется явление полиморфизма. В чем оно состоит? В том, что вирусы постоянно изменяют собственный код, причем делается это на основе так называемого плавающего ключа.

Иными словами, по маске определить угрозу невозможно, поскольку, как видим, изменяется не только ее структура на основе кода, но и ключ к расшифровке. Для борьбы с такими проблемами применяются специальные полиморфные дешифраторы (расшифровщики). Правда, как показывает практика, они способны расшифровать только самые простые вирусы. Более сложные алгоритмы, увы, в большинстве случаев их воздействию не поддаются. Отдельно стоит сказать, что изменение кода таких вирусов сопутствует созданию копий с уменьшенной их длиной, которая может отличаться от оригинала весьма существенно.

Как бороться с резидентными угрозами

Наконец, переходим к вопросу, касающемуся борьбы с резидентными вирусами и защиты компьютерных систем любого уровня сложности. Самым простым способом протекции можно считать инсталляцию штатного антивирусного пакета, вот только использовать лучше не бесплатные программы, а хотя бы условно-бесплатные (trial) версии от разработчиков вроде «Доктор Веб», «Антивирус Касперского», ESET NOD32 или программы типа Smart Security, если юзер постоянно работает с Интернетом.

Впрочем, и в этом случае никто не застрахован от того, что угроза не проникнет на компьютер. Если уж такая ситуация произошла, для начала следует применять портативные сканеры, а лучше использовать дисковые утилиты Rescue Disk. С их помощью можно произвести загрузку интерфейса программы и сканирование еще до старта основной операционной системы (вирусы могут создавать и хранить собственные копии в системной и даже в оперативной памяти).

И еще: не рекомендуется использовать программное обеспечение вроде SpyHunter, а то потом от самого пакета и его сопутствующих компонентов избавиться непосвященному пользователю будет проблематично. И, конечно же, не стоит сразу удалять зараженные файлы или пытаться форматировать винчестер. Лучше оставить лечение профессиональным антивирусным продуктам.

Заключение

Остается добавить, что выше рассмотрены только основные аспекты, касающиеся резидентных вирусов и методов борьбы с ними. Ведь если посмотреть на компьютерные угрозы, так сказать, в глобальном смысле, каждый день появляется такое огромное их количество, что разработчики средств защиты просто не успевают придумывать новые методы борьбы с такими напастями.