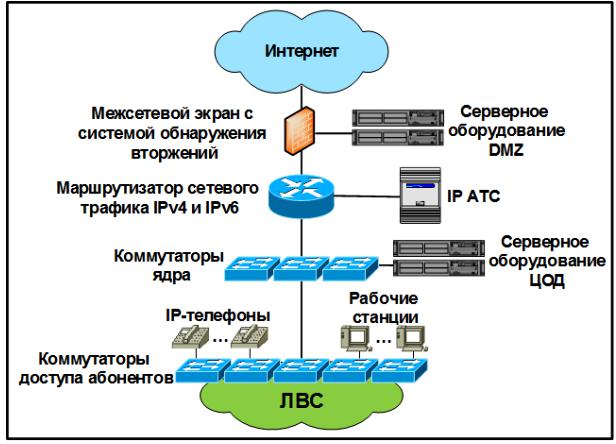

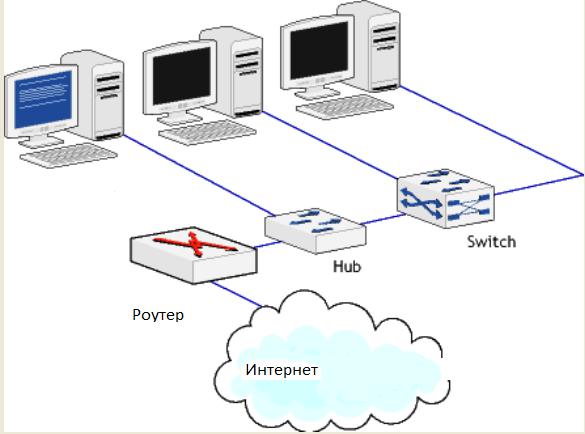

В основном сетевая инфраструктура состоит из различных программных приложений и аппаратных компонентов. Маршрутизация и переключения являются ключевыми функциями любой сети. Каждое задействованное устройство и серверы подключаются через свой сетевой кабель к коммутатору так, что в конце каждого устройства можно напрямую подключиться к любому другому. Основными компонентами сети являются сетевые кабели, с которыми связаны все серверы, компьютеры, принтеры, коммутаторы, маршрутизаторы, точки доступа и т. д.

Программные приложения и услуги

Сетевой инфраструктуре требуются соответствующие программные приложения или службы, которые должны быть установлены на компьютерах и регулировать трафик данных. В большинстве случаев службы системы доменных имен (DNS) также являются протоколом обмена динамической конфигурации хоста (DHCP) и службы Windows (WINS), которые являются частью базового пакета услуг. Эти приложения должны быть настроены соответствующим образом и постоянно быть доступными.

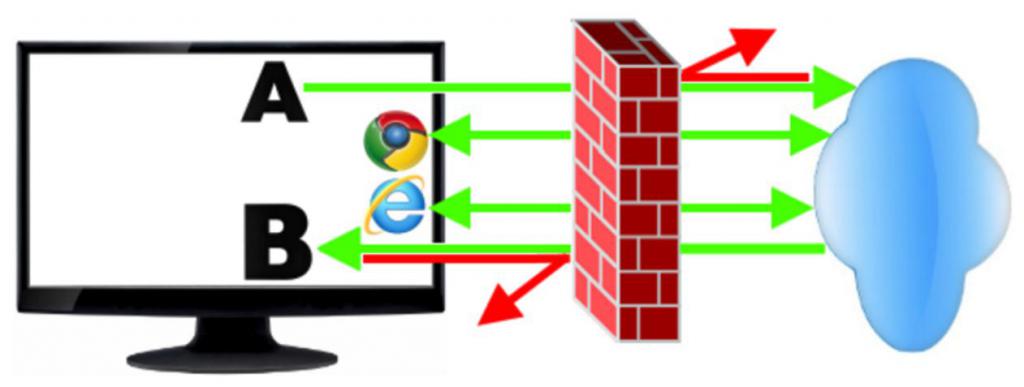

Для подключения компьютеров к сети Интернет необходимы дополнительные устройства, предпочтительно в виде шлюзов безопасности (брандмауэров). Если нужны беспроводные устройства связи, то в качестве соответствующих интерфейсов требуются точки беспроводного доступа. Если пользователь хочет получить быстрый обзор всех устройств в сети, он может сделать это со специальными IP-сканерами.

Пользователи также могут получить исчерпывающий обзор всех объектов в своей собственной сети с помощью службы каталогов Active Directory. Здесь все хранится в объектах, связанных с сетью, например принтеры, модемы, пользователи или группы.

Пространственная протяженность сетей

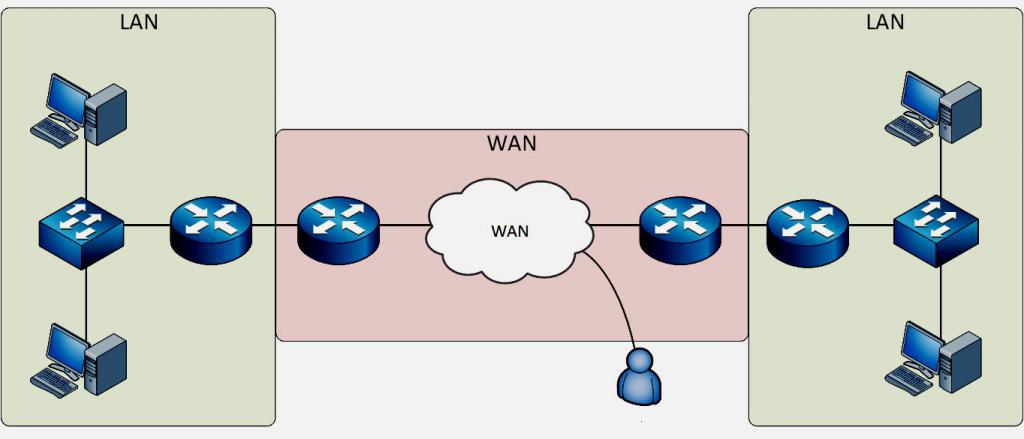

Часто сети различаются по пространственной протяженности. Так обычно называют LAN (Local Area Network) - это локальная сеть, которая включает в себя множество компьютеров и периферийных устройств внутри здания. Однако на практике бывает, что такая сеть может принимать довольно большое количество пользователей. Независимо от ее размера, сеть всегда будет называться локальной сетью, даже если она является общедоступной и частной. С другой стороны, если сеть охватывает сравнительно большую географическую область, она называется глобальной сетью (WAN).

Чтобы обеспечить постоянную доступность сетевой инфраструктуры, источник бесперебойного питания (ИБП) может использоваться для обеспечения подачи критических электрических нагрузок при сбое питания. С технической точки зрения локальная сеть может быть построена совершенно по-разному. В классическом контексте кабели в настоящее время являются структурированными кабелями.

Наиболее широко используется стандартное решение Ethernet. В то же время передача предпочтительно выполняется электрически через соответствующие кабели с витой парой (кабель CAT 5 или выше), но он также может быть выполнен оптически через волоконно-оптический кабель и кабель из волокна (полимерные оптические волокна, POF).

В настоящее время Ethernet достигает скорость передачи данных 100 Гбит/с, что соответствует общей пропускной способности данных не более 12,5 ГБ/с, стандарты для 200 Гбит/с и 400 Гбит/с . В зависимости от расстояния до моста и требуемой скорости соединения Ethernet могут быть установлены с помощью медных кабелей (витая пара категории 3 с витой парой категории 8) или с помощью оптических соединительных линий.

Процесс строительства IT-инфраструктуры

Процесс развертывания сетевой инфраструктуры состоит из следующих общих этапов, называемых жизненным циклом решения:

- Анализ бизнес- и технических требований.

- Проектирование логической архитектуры.

- Проектирование архитектуры развертывания.

- Внедрение развертывания.

- Управление развертыванием.

Этапы развертывания не являются жесткими, а процесс развертывания носит итеративный характер. На этапе технических требований пользователь начинает с бизнес-требований, определенных на этапе анализа, и переводит их в технические спецификации, которые можно использовать для проектирования.

Технические характеристики измеряют качество сервисных функций, таких как производительность, доступность, безопасность и другие. При анализе технических требований также можно указать требования к уровню обслуживания, которое является условием, согласно которому должна предоставляться поддержка клиентов, чтобы устранить неисправность развернутой системы, соответствующую требованиям системы. На этапе логического проектирования заказчик определяет службы, необходимые для реализации проекта.

Как только службы идентифицируются, он сопоставляет различные компоненты, предоставляя эти службы в рамках логической архитектуры. Перечень разделов, проектирование сетевой инфраструктуры:

- Архитектура развертывания.

- Спецификация реализации.

- Детальная спецификация дизайна.

- План установки.

- Дополнительные планы.

Процесс развертывания сети

Для планирования развертывания необходимо сначала проанализировать бизнес-требования и технические требования заказчика. Они должны содержать следующие разделы:

- Определение целей развертывания.

- Определение целей проекта.

Результатом анализа требований должен быть четкий, сжатый и сопоставимый набор целей, с помощью которых можно оценить успех проекта.

Выполняя проект без четких целей, которые были приняты заинтересованными сторонами, заказчик получит недееспособную систему или, в лучшем случае, нестабильную. Некоторые из требований, которые необходимо изучить на этапе проектирования сетевой инфраструктуры, включают:

- Бизнес-требования.

- Технические требования.

- Финансовые требования.

- Соглашения об уровне обслуживания (SLA).

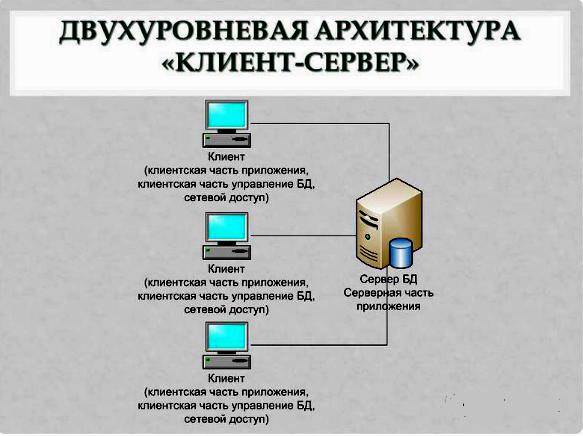

Компоненты службы и уровни обслуживания

При планировании для нескольких компонентных продуктов или услуг необходимо понять состав каждого. Для этого разделить каждую услугу на компоненты, которые могут быть развернуты на разных хостах и на конкретный уровень каждого компонента. Хотя можно развернуть все компоненты на одном хосте, а лучше перейти на многоуровневую архитектуру.

Многоуровневая архитектура, будь то одноуровневая или двухуровневая, обеспечивает ряд преимуществ. Ее компоненты находятся на клиентских компьютерах конечных пользователей. Уровень доступа компонентов состоят из интерфейсных служб от Messaging Server (MMP и MTA):

- Сервер календаря.

- Мгновенный обмен сообщениями (Instant Messaging Proxy).

- Сервер портала (SRA и Core).

- Access Manager для аутентификации и корпоративный каталог, который предоставляет адресную книгу.

- Сеть хранения данных (SAN)«Облако» представляет собой физическое хранилище данных.

Определение ресурсоемкости проекта

Управление сетевой инфраструктурой является основой системы. Оно формирует службы, которые создают рабочий состав сети. Развертывание сети из целей проекта гарантирует, что у заказчика будет архитектура, которая может масштабироваться и расти. Для этого создается полная карта существующей сети, покрывая эти области:

- Физические линии связи, такие как длина кабеля, класс и т. д.

- Коммуникационные линии, такие как аналоговые, ISDN, VPN, T3 и т. д., а также доступная пропускная способность и латентность между сайтами.

- Информация о сервере, включая имена хостов, IP-адреса, сервер доменных имен (DNS) для членства в домене.

- Расположение устройств в сети, в том числе концентраторы, выключатели, модемы, маршрутизаторы, мосты, прокси-серверы.

- Количество пользователей на каждом сайте, включая мобильных пользователей.

После завершения всей инвентаризации необходимо просмотреть эту информацию в сочетании с целями проекта, чтобы определить, какие изменения необходимы для успешного развертывания.

Компоненты сетевой инфраструктуры

Маршрутизаторы соединяют сети инфраструктуры, позволяя системам общаться. Нужно быть уверенным, что маршрутизаторы имеют резервную емкость после развертывания, чтобы справиться с прогнозируемым ростом и использованием. Аналогичным образом коммутаторы подключают системы внутри сети. Маршрутизаторы или коммутаторы с пропускной способностью, как правило, вызывают эскалацию узких мест, что приводит к значительному увеличению времени, в течении которого клиенты могут отправлять сообщения серверам в разных сетях.

В таких случаях отсутствие предусмотрительности или расходов на модернизацию маршрутизатора или коммутатора может привести к значительному снижению производительности труда персонала. Следующие общие компоненты сетевой инфраструктуры организации оказывают влияние на успех проекта:

- Маршрутизаторы и коммутаторы.

- Брандмауэры.

- Балансиры нагрузки.

- Сеть хранения данных (SAN) DNS.

Технические требования к сети

Для надежного функционирования сети нужно обеспечить централизацию серверов, чем будет создана более надежная и более высокая пропускная способность. Кроме того, необходимо ответить на ряд вопросов, которые помогут понять сетевые требования:

- Может ли DNS-сервер справляется с дополнительной нагрузкой?

- Каков график работы персонала поддержки? 24-часовая, семидневная (24 х 7) поддержка может быть доступна только на определенных сайтах. Более простая архитектура с меньшим количеством серверов будет проще поддерживать.

- Существует ли достаточная емкость в операциях и группах технической поддержки для облегчения эксплуатации сетевой инфраструктуры?

- Могут ли операции и группы технической поддержки справляться с повышенной нагрузкой во время фазы развертывания?

- Нужно ли обеспечить избыточность сетевых сервисов?

- Требуется ли ограничить доступность данных на хостах уровня доступа?

- Нужно ли упрощение настройки конечного пользователя?

- Планируется ли уменьшение сетевого HTTP-трафика?

Ответы на эти вопросы дает двухуровневая архитектура. Для того чтобы ее обеспечить на проектном уровне, участие в проектировании сетевой инфраструктуры должен принять заказчик.

Выбор оборудования

Всегда перед заказчиком стоит выбор – большие или малые аппаратные системы. Меньшие аппаратные системы обычно стоят меньше. Более того, меньшие аппаратные системы могут быть развернуты во многих местах для поддержки распределенной бизнес-среды и могут означать меньшее время простоя для обслуживания, обновления и миграции системы, поскольку трафик может быть перенаправлен на другие серверы, которые все еще находятся в сети, а другие поддерживаются.

Меньшие аппаратные системы имеют более ограниченную емкость, поэтому их требуется больше. Расходы на управление, администрирование и обслуживание растут по мере увеличения количества аппаратов в системе. Более того, малые аппаратные системы требуют большего обслуживания системы, потому что их больше для поддержания и означает меньше фиксированных управленческих затрат на сервере.

Если расходы на управление являются ежемесячными, будь–то внутренним или от интернет-провайдера, затраты будут ниже там, где меньше аппаратных систем для управления. Меньшее количество их также может означать более легкое обслуживание, обновление и миграцию системы, поскольку для поддержания системы требуется меньше систем. В зависимости от развертывания необходимо спланировать следующие компоненты:

- Дерево информации каталога LDAP.

- Сервер каталогов (Access Manager).

- Сервер обмена сообщениями.

Управление доступом к брандмауэру

Брандмауэры размещаются между маршрутизаторами и серверами приложений для обеспечения контроля доступа. Брандмауэры изначально использовались для защиты надежной сети (собственной) от ненадежной сети (интернет). Конфигурации маршрутизатора должны потенциально блокировать нежелательные службы (например, NFS, NIS и т. д.) и использовать фильтрацию на уровне пакетов для блокировки трафика с ненадежных хостов или сетей.

Кроме того, при установке сервера в среде, подверженной воздействию интернета или любой ненадежной сети, уменьшают установку программного обеспечения s до минимального количества пакетов, необходимых для поддержки размещаемых приложений.

Достижение минимизации в службах, библиотеках и приложениях помогает повысить безопасность за счет сокращения количества подсистем, которые необходимо поддерживать, применяя гибкий и расширяемый механизм для минимизации, упрочнения и защиты систем.

Внутренняя сеть

В этот список включены сегменты разработки, лаборатории и тестирования. При этом используется межсетевой экран между каждым сегментом внутренней сети для фильтрации трафика, чтобы обеспечить дополнительную безопасность между отделами. Можно подумать об установке внутреннего брандмауэра, предварительно определив тип внутреннего сетевого трафика и служб, используемых в каждом из этих сегментов, чтобы определить, будет ли он полезен.

Машины во внутренних сетях не должны напрямую связываться с машинами в интернете. Предпочтительно, чтобы эти машины избегали прямой связи в DMZ. В итоге требуемые сервисы должны находиться на узлах в интрасети. Хост в интрасети может, в свою очередь, обмениваться данными с хостом в DMZ для завершения службы (например, исходящей электронной почты или DNS).

Машина, требующая доступа в интернет, может передать свой запрос на прокси-сервер, который, в свою очередь, делает запрос от имени машины. Это реле в интернет помогает защитить компьютер от любой потенциальной опасности, с которой он может столкнуться. Поскольку прокси-сервер напрямую связывается с компьютерами в интернете, он должен находиться в DMZ.

Однако это противоречит желанию предотвратить взаимосвязь внутренних машин с DMZ-машинами. Чтобы косвенно решить эту проблему, используют двойную прокси-систему. Второй прокси-сервер, находящийся в интрасети, передает запросы соединения внутренних машин на прокси-сервер в DMZ.

Создание систем безопасности

Создание безопасности сетевой инфраструктуры является одним из наиболее важных шагов при строительстве. Она должна отвечать потребностям заказчика и обеспечивать безопасную среду обмена сообщениями, при этом не имея власти над пользователями. Кроме того, стратегия безопасности должна быть достаточно простой для администрирования.

Сложная стратегия безопасности может привести к ошибкам, которые препятствуют доступу пользователей к их почте, или они могут позволить пользователям и неавторизованным злоумышленникам изменять или получать информацию, доступа к которой вы не хотите.

Пять шагов по разработке стратегии безопасности включают:

- Определение того, что нужно защитить. Например, этот список может включать в себя оборудование, программное обеспечение, данные, людей, документацию, сетевую инфраструктуру или репутацию организации.

- Определение того, от кого нужно защититься. Например, от неавторизованных пользователей, спамеров или атак на отказ в обслуживании.

- Оценку возможных угроз для системы.

- Реализацию мер, которые будут эффективно защищать активы.

- Дополнительные накладные расходы при настройке SSL-соединения, которые смогут снизить нагрузку на развертывание сообщений.

Модернизация сетей малого бизнеса

Предприятия все больше полагаются на надежную и гибкую сетевую и аппаратную инфраструктуру, чтобы обеспечить успех в работе, поэтому требуется модернизация сетевой инфраструктуры. Благодаря ограниченным финансовым ресурсам, быстро меняющимся технологическим рамкам и растущим угрозам безопасности, опытные организации должны полагаться на доверенных партнеров-подрядчиков для поддержки жизненных циклов ИТ-среды предприятия.

Независимо от того, требуется ли организации новая инфраструктура или просто нужно поднять существующую платформу на новый уровень, начинают модернизацию с разработки физического уровня, эффективной архитектуры предприятия и создания рабочего плана, который соответствует бизнес-целям и решает возникающие проблемы безопасности, с которыми сталкиваются все, определяя стратегию обслуживания, дизайн, переход и работу в организованной среде.

Мероприятия по управлению сетевой инфраструктурой предприятия включают:

- Службы облачной оценки.

- Планирование мощности и производительности.

- Консолидацию и виртуализацию центров обработки данных.

- Интегрированные решения Hyper Converged.

- Управление сервером и сетью. Управление ИТ-услугами, поддержку и программное обеспечение.

Требование сделать бизнес-критические процессы более безопасными и более стабильными, в то время как финансовые и людские ресурсы становятся все более ограниченными, вынуждают многие ИТ-отделы решать новые проблемы эксплуатации объектов сетевой инфраструктуры.

Своевременные и эффективные решения должны быть найдены как на человеческом, так и на инфраструктурном уровне и снять нагрузку на собственные организационные и кадровые ресурсы собственника, одновременно повышая качество обслуживания и удовлетворенность клиентов.