Виртуальная локальная сеть — логическая независимая структура, находящаяся в одной физической сети. Пользователь может иметь несколько VLAN в одном маршрутизаторе или коммутаторе. Каждая из этих сетей объединяет команды определенного сегмента, что имеет явные преимущества, когда речь идет об управлении и безопасности.

Эволюция дизайна виртуальной сети

Организации, которым требуется обновить свою устаревшую сеть, могут реализовать архитектуру WLAN, управляемую локальными контроллерами, или архитектуру с контроллерами, расположенными в облаке. Оба варианта предлагают значительные преимущества. Определение того, какая реализация будет работать лучше, зависит от нескольких факторов, включая структуру компании, текущий дизайн сети и предъявляемых требований.

Когда корпоративные WLAN были развернуты первоначально, каждая точка доступа была настроена и управлялась независимо от других в той же сети. В то время это не было проблемой, потому что большинство компаний определяли специальные зоны для беспроводных точек доступа. Обычно это были конференц-залы, вестибюли и открытые площадки — любое место с большим количеством пользователей и несколькими проводными портами.

По мере роста спроса на Wi-Fi на предприятии росла инфраструктура, необходимая для его предоставления. Сетевым администраторам приходилось управлять сотнями, а то и тысячами точек доступа. Технические проблемы, такие как помехи в совмещенном канале, регулировка мощности и роуминг клиентов, сделали многие сети нестабильными и непредсказуемыми.

Потребовалось создание виртуальной локальной сети, в которой поставщики размещали контроллеры, чтобы принудительно возвращать данные обратно. Они стали единым дроссельным пунктом для конфигурации точки доступа, связи и применяемой политики. Точки доступа потеряли свою индивидуальность, а контроллер стал «мозгом» для всей WLAN.

Типы конфигурации

Можно выделить шесть типов виртуальной локальной сети. Тем не менее большинство пользователей использует только три: уровень портов, MAC и приложения. Порт, точнее его коммутация в меню конфигурации маршрутизаторов, является наиболее распространенным.

Каждый порт назначается виртуальной локальной сетью VLAN, а пользователи, подключенные к этому порту, внутри видят друг друга. Соседние виртуальные сети для них недостижимы. Единственным недостатком модели является то, что она не учитывает динамизм при поиске пользователей, и в случае, если они меняют физическое местоположение, программа виртуальной локальной сети должна быть перенастроена.

MAC вместо назначения на уровне порта находится на уровне MAC-адреса устройства. Преимущество заключается в том, что он обеспечивает мобильность без необходимости вносить изменения в конфигурацию коммутатора или маршрутизатора. Проблема кажется вполне понятной, но добавление всех пользователей может быть утомительным.

Приложения - программы виртуальной локальной сети, в них сети назначаются в зависимости от используемого ПО с применением несколько факторов, таких как время, MAC-адрес или подсеть, позволяющие различать SSH, FTP, Samba или SMTP.

Архитектура LAN

Беспроводные локальные сети, управляемые облаком, зависят от качества интернета, и могут выйти из строя, если подключение ненадежное. Облачный контроллер часто выполняет другие беспроводные услуги, такие как подготовка и аутентификация протокола динамической конфигурации хоста.

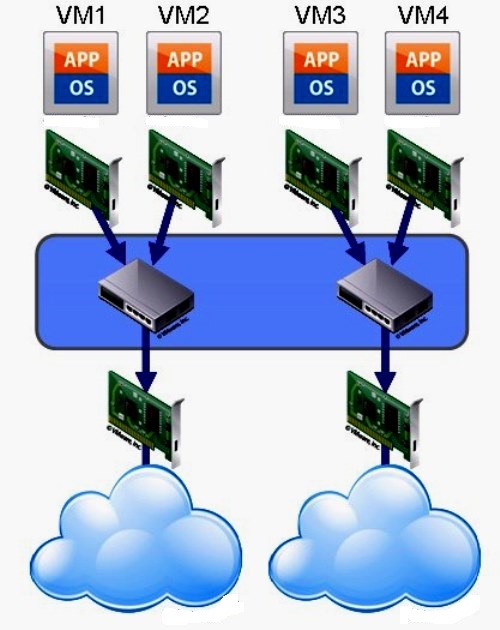

Использование локальной сети между виртуальными машинами создает дополнительные накладные расходы на пропускную способность интернета. Поэтому, если подключение интенсивно используется, ненадежно или страдает от проблем с задержкой, лучше придерживаться локального подхода, контролирующего эти функции.

В большинстве ситуаций контроллеры предлагают гораздо большую гибкость, когда речь идет о реальном проектировании и развертывании WLAN. Это включает в себя расширенную поддержку устаревших устройств и приложений Wi-Fi и более детальный контроль над определенными параметрами настройки виртуальной локальной сети. Для предприятий, которые используют тысячи точек доступа, несколько локальных контроллеров могут работать вместе, чтобы обеспечить надежный доступ к сети и аварийное переключение для клиентов.

Плоская структура

Проект коммутируемой локальной сети виртуальной машины второго уровня напоминает плоскую сеть. Каждое устройство в network может видеть передачу любого широковещательного пакета, даже если ему не нужно получать данные. Маршрутизаторы разрешают такую рассылку только в пределах исходной сети, когда она переключает прямую трансляцию в каждом отсеке или сегменте. Это называется плоской сетью не из-за ее конструкции, а из-за того что она имеет один широковещательный домен. Подобная рассылка хостом направляется на все порты коммутаторов, оставляя тот, который получен вначале.

Таким образом, самое большое преимущество коммутируемой сети уровня состоит в том, что она устанавливает отдельный сегмент или отсек домена конфликта для каждого конкретного оборудования, подключенного к коммутатору. В результате могут быть собраны более крупные сети, и отсутствует необходимость устанавливать продолжительный Ethernet.

Безопасность может стать проблемой в типичной коммутируемой межсетевой сети, поскольку устройства будут видны всем аккаунтам. Еще одним недостатком является то, что невозможно остановить трансляцию и реакцию пользователей на нее. К сожалению, выбор безопасности ограничен, когда речь идет о размещении паролей на различных серверах и других устройствах.

Асимметричная VLAN

Асимметричные виртуальные локальные сети VLAN позволяют сегментировать сеть, безопасно и эффективно разделяя трафик между ними, одновременно уменьшая размер широковещательных доменов и, следовательно, сетевой трафик. Обычно использование VLAN ориентировано на большие сети с применением управляемых коммутаторов, которые являются мощными и дорогими проектами.

Такие конструкции могут быть полезны в малых и средних сетевых средах. По соображениям безопасности важно разделить сеть на две совершенно независимые, которые могут поддерживать доступ к общим ресурсам. Обычное решение состоит в том, чтобы использовать коммутатор с управлением доступом между VLAN. Более предметно можно рассмотреть применение D-Link серии Smart. Эти интеллектуальные коммутаторы управляются через веб-интерфейс и имеют более низкую цену.

В частности, можно использовать функциональные возможности асимметричной VLAN в коммутаторе D-Link DGS-1210-24. Это позволит разделить сеть в независимые VLAN, но в то же время поддерживать общую линию, к которой могут обращаться машины из остальных виртуальных сетей.

При этом компьютеры, назначенные VLAN, будут невидимы, но все они получат доступ к Интернету или ресурсам, расположенным в общих портах. Очевидно, что в этом случае все ПК будут находиться в одной IP-подсети. Можно распространить эту процедуру на корпоративную сеть Wi-Fi, например чтобы создать гостевую сеть, которая будет иметь доступ к Интернету.

Реализация: общее описание

Виртуальная локальная сеть является подразделением в канальном уровне стека протоколов. Можно создавать ее для локальных сетей (LAN), которые используют технологию узлов. Назначая группы пользователей, улучшают управление и безопасность сети. И также можно назначить интерфейсы из одной и той же системы различным VLAN.

Рекомендуется разделить локальную сеть на VLAN, если необходимо сделать следующее:

- Реализовать создание виртуальной локальной сети через логическое разделение рабочих групп, например когда все хосты на этаже здания связаны через LAN с узлами.

- Назначить разные политики безопасности для рабочих групп, например для финансового отдела и ИТ-отдела. Если системы обоих отделов совместно используют одну и ту же линию, можно создать отдельную сеть VLAN для каждого отдела. Затем назначить соответствующую политику безопасности для каждой.

- Разделить рабочие группы на управляемые домены выдачи.

Использование VLAN уменьшает размер выдающих доменов и повышает эффективность сети.

Правила допустимых имен

Сети VLAN демонстрируют преимущество употребления общих или пользовательских имен. Предыдущие версии VLAN идентифицировались с помощью физической точки присоединения (PPA), которая требовала сочетания аппаратного имени канала передачи данных и идентификатора при создании виртуальной локальной сети через интернет.

В более современных устройствах, например Oracle Solaris 11, можно выбрать более значимое имя для идентификации. Имя должно соответствовать порядку именования каналов данных, приведенным в правилах для допустимых имен в Oracle Solaris 11 Network, например имя sales0 или название marketing1.

Имена работают вместе с VLAN ID. В локальной сети они определяются идентификатором, также известным как тег VLAN, устанавливаемый во время настройки. Для поддержки VLAN в коммутаторах необходимо назначить идентификатор для каждого порта, совпадающего с интерфейсом.

Топология ЛВС

Технология ЛВС с узлами позволяет организовать системы локальной сети в сети VLAN. Чтобы иметь возможность разделить ее, у пользователя должны быть узлы, совместимые с виртуальной технологией. Можно настроить все порты на узле для передачи данных для одной или нескольких виртуальных сетей, в зависимости от их конфигурации. Каждый производитель коммутатора использует различные процедуры для настройки портов.

Например, если сеть имеет адрес подсети 192.168.84.0, эта ЛВС может подразделяется на три VLAN, которые будут соответствовать трем рабочим группам:

- Acctg0 с VLAN ID 789: учетная группа. В ней есть хосты D и E.

- Humres0 с VLAN ID 456: группа кадров. В ней есть хосты B и F.

- Infotech0 с VLAN ID 123: группа компьютеров. В ней есть хосты A и C.

Можно настроить несколько виртуальных сетей на одном сетевом диске, таком как коммутатор, объединяя VLAN и Oracle Solaris Zones с тремя физическими сетевыми картами net0, net1 и net2.

Без VLAN пришлось бы настраивать разные системы для выполнения определенных функций и подключать их к отдельным сетям. С помощью VLAN и зон можно свернуть восемь систем и настроить их как зоны в одной.

Риски безопасности VoIP

Хранение данных и трафика VoIP в отдельных VLAN, безусловно, является хорошей практикой безопасности, но порой это легче сказать, чем сделать. Если для отделения VoIP от трафика данных на одной рабочей станции требуются дополнительный сетевой адаптер и порт коммутатора, реализовать эту идею в бизнес-среде будет сложно.

Некоторые IP-телефоны имеют программируемые первичные и вторичные порты Ethernet для телефона и настольного компьютера, то есть кабель, предназначенный для ПК.

Коммутатор, который поддерживает эту модель, должен обладать возможностью VLAN. Чтобы иметь доступ к унифицированным коммуникациям или разрешить настольным компьютерам или серверам взаимодействовать с телефонной сетью, должна выполняться маршрутизация между VLAN и потребуется межсетевой экран (firewall).

Если в сети отсутствует какой-то из вышеперечисленных элементов, то незачем использовать IP-телефоны. Без дополнительной сетевой карты и порта коммутатора нет смысла даже пытаться их разворачивать.

Размещение данных в VLAN-1 и голосовой связи в VLAN-2 в качестве базового примера позволит повысить общую производительность сети, поскольку она изолирует широковещательный трафик на стороне данных к VLAN и то же самое для голоса. Таким образом, для того чтобы получить безопасное и экономически оправданное VoIP-решение, понадобятся следующие основные элементы:

- брандмауэр (firewall);

- роутер;

- управляемые коммутаторы.

Преимущества интеграции

После интеграции ОС в локальную сеть можно использовать виртуализированную операционную систему, как если бы это была физическая машина, интегрированная в сеть. Это даст преимущества в работе:

- В случае нехватки оборудования можно использовать виртуальную машину как сервер и настроить тип, например DNS-сервер, веб-сервер, NFS-сервер, почтовый сервер, SSH-сервер и VPN-сервер.

- У пользователя будет возможность смоделировать небольшую локальную сеть с несколькими командами для выполнения всевозможных тестов.

- Можно легко обмениваться информацией между виртуализированной ОС и операционной системой хоста, без необходимости иметь общую папку, предлагаемую Virtualbox.

- Можно использовать виртуальную машину для установки SSH-туннеля и таким образом шифровать весь трафик, генерируемый компьютером.

Интеграция ВМ в локальную сеть чрезвычайно проста. Перед тем как создать виртуальную локальную сеть, устанавливают операционную систему на виртуальной машине Virtualbox, она может быть любой известной ОС. Хорошо зарекомендовала в работе с ВМ Xubuntu 12.10.

Последовательность интеграции:

- Выбирают Xubuntu 12.10 и нажимают на значок конфигурации.

- Оказавшись внутри окна, выбирают опцию сети.

- После выбора убеждаются, что активирована опция, чтобы включить сетевой адаптер.

- Изменяют параметр в NAT к мосту адаптера.

- Перед тем как подключить виртуальную машину к локальной сети, определяют опцию Name.

- Поле Name предлагает опции wlan0 и eth0. Если соединение через Wi-Fi, выбирают опцию wlan0 и нажимают на кнопку, чтобы принять изменения.

- Для кабельного соединения снаружи придется выбирать опцию eth0 и принять изменения.

После выполнения упомянутых шагов интеграция виртуальной машины в локальную будет сеть завершена.

Для того чтобы убедиться, что ВМ работает, открывают терминал и набирают: sudo apt-get to establish nmap для установки пакета nmap.

Затем проверяют IP, который есть у системы через терминал, и команду Ifconfig.

При этом пользователь должен быть уверенным, что виртуальная машина интегрирована в локальную сеть, поскольку по умолчанию Virtualbox назначает IP типа 10.0.2.x/24.

Далее проверяют оборудование на виртуальной машине. Для этого открывают терминал и используют nmap: sudo nmap 192.1хх.1.1/24.

В этом случае команда может отличаться в зависимости от маски подсети. После набора nmap прописывают порт входа маршрутизатора (192.1хх.1.1) плюс один и, наконец, помещают маску подсети в каноническую форму. Что касается безопасности, следует иметь в виду, что устройства, принадлежащие VLAN, не имеют доступа к элементам, обнаруженным в других сетях, и наоборот.

Из того, что было сказано ранее, делается простой вывод о том, для чего создаются виртуальные локальные сети VLAN: управление становится намного проще, так как устройства разделены на классы, даже если они принадлежат одной и той же сети. VLAN может классифицировать многие широковещательные домены по количеству логических подсетей и обеспечивают группировку конечных станций, которые физически рассредоточены в сети.