Все мы наслышаны об опасности вредоносного программного обеспечения, особенно в сети. Специальные программы защиты от различных угроз стоят хороших денег, но есть ли смысл в этих расходах? Рассмотрим наиболее распространённые виды заражения носителей информации, в особенности самые опасные из них — полиморфные вирусы.

Смысл заражения

По аналогии с медициной, компьютерные системы рассматривают как отдельные «организмы», которые способны подхватить «заразу» во время взаимодействия с окружающей цифровой средой: из интернета или посредством использования непроверенных съёмных носителей. Отсюда и название у большинства вредоносных программ — вирусы. В начале своего появления полиморфные вирусы служили развлечением для специалистов, чем-то вроде проверки своих способностей, а также тестирования систем защиты определённых компьютерных систем и сетевых ресурсов. Теперь хакеры от баловства перешли к откровенно преступным действиям, а всё из-за глобализации цифровых банковских систем, открывшим доступ к электронным кошелькам практически из любой точки земного шара. Сама информация, за которой теперь тоже охотятся авторы вирусов, теперь стала более доступна, причём ценность её возросла в десятки и сотни раз по сравнению с доцифровыми временами.

Описание и история возникновения

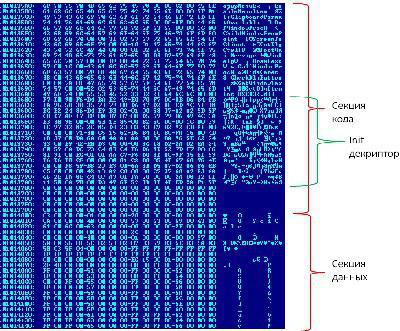

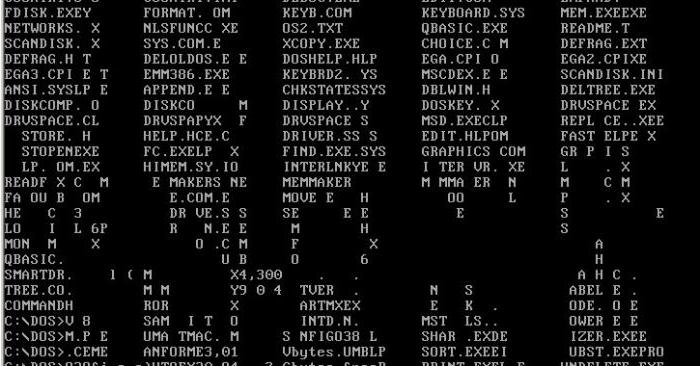

Полиморфные вирусы, согласно названию, способны изменять собственный код при создании своей копии. Таким образом, расплодившийся вирус не может быть определён антивирусными средствами по одной маске и обнаружен целиком за простой цикл проверки. Первый вирус с технологией изменения собственного кода был выпущен ещё в 1990 году под названием chameleon. Серьёзное развитие технология написания вирусов получила чуть позже с появлением генераторов полиморфного кода, один из которых под названием Trident Polymorphic Engine распространялся с подробной инструкцией в архивах BBS. С прошествием времени технология полиморфизма не претерпела серьёзных изменений, зато появились другие способы скрывать вредоносные действия.

Распространение вирусов

Помимо популярных у спамеров и вирусописателей почтовых систем, вирусы-мутанты могут попадать в компьютер вместе со скачанными файлами, при использовании заражённых ресурсов интернета по специальным ссылкам. Для заражения возможно использование инфицированных дубликатов известных сайтов. Съёмные носители информации, обычно с функцией перезаписи, тоже могут стать источником заразы, так как могут содержать зараженные файлы, которые пользователь способен запустить сам. Различные просьбы установщиков временно отключить антивирусное ПО должны стать сигналом для пользователя, по крайней мере для глубокой проверки запускаемых файлов. Автоматическое распространение вирусов возможно в случае обнаружения злоумышленниками недостатков систем защиты, такие программные реализации обычно направлены на определённые типы сетей и операционных систем. Популяризация офисного ПО также привлекла внимание злоумышленников, результатом чего стали специальные инфицированные макросы. Такие вирусные программы обладают серьёзным недостатком, они «привязаны» к типу файла, макросы-вирусы из Word-файлов не могут взаимодействовать с таблицами Excel.

Виды полиморфизма

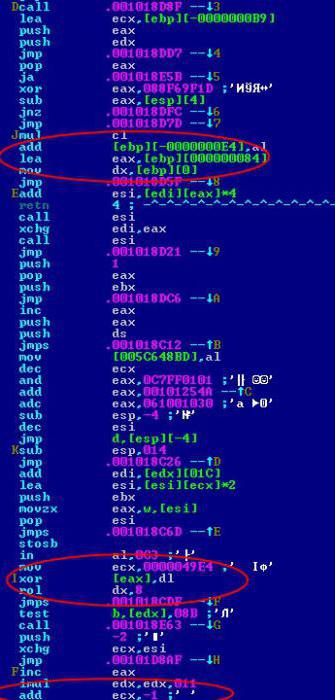

Полиморфные конструкции подразделяются по сложности используемых алгоритмов на несколько групп. Олигоморфные — самые простые — используют константы для шифрования собственного кода, поэтому даже лёгкий антивирус способен их вычислить и нейтрализовать. Далее следуют коды с несколькими инструкциями по шифрованию и применением «пустого» кода, для обнаружения таких вирусов защитные программы должны уметь отсеивать мусорные команды.

Вирусы, применяющие изменение собственной структуры без потери функциональности, а также реализующие другие шифровальные техники низшего уровня, уже представляют серьёзную сложность для антивирусного обнаружения. Неизлечимые полиморфные вирусы, состоящие из программных блоков, могут вписывать части своего кода в различные места заражаемого файла. По сути, таким вирусам нет необходимости в использовании «пустого» кода, в качестве которого используется исполняемый код заражённых файлов. К счастью пользователей и разработчиков антивирусного ПО, написание таких вирусов требует серьёзных знаний ассемблера и доступно лишь программистам очень высокого уровня.

Цели, задачи и принцип действия

Вирусный код в составе сетевого червя может представлять большую угрозу, так как, помимо скорости распространения, обеспечивает вредоносное воздействие на данные и заражение системных файлов. Голова вируса-полиморфа в составе червей или в основе их программного кода позволяет легче обходить защитные средства компьютеров. Цели у вирусов могут быть самые различные, от простой кражи до полного разрушения данных, записанных на постоянных носителях, а также нарушение работы операционных систем и полной их дестабилизации. Некоторые вирусные программы способны передавать управление компьютером злоумышленникам для явного или скрытого запуска других программ, подключения к платным сетевым ресурсам или для простой передачи файлов. Другие способны незаметно «поселиться» в оперативной памяти и контролировать текущий процесс выполнения приложений в поисках подходящих файлов для заражения или с целью создания помех в работе пользователя.

Методы защиты

Установка антивируса является обязательным для любого компьютера, подключённого к сети, так как операционные системы не способны самостоятельно защитить от вредоносных программ, кроме самых простых. Своевременное обновление баз и систематические проверки файлов, помимо постоянного мониторинга системы, также помогут вовремя распознать заразу и устранить источник. При использовании устаревших или слабых компьютеров сегодня можно установить лёгкий антивирус, использующий облачные хранилища вирусных баз. Выбор таких программ очень широк, и все они в разной степени эффективны, причём цена антивирусного ПО не всегда говорит о его высокой надёжности. Несомненный плюс платных программ — наличие активной поддержки пользователей и частое обновление вирусных баз, впрочем, некоторые бесплатные аналоги также вовремя реагируют на появление новых вирусных сигнатур в сети.