OpenVPN является одной из самых популярных технологий для построения VPN-сетей. Это обусловлено тем, что данное решение сочетает в себе высокий уровень безопасности при передаче данных по открытым каналам связи с простотой настройки и широкими возможностями конфигурирования VPN-сети.

Роутеры Mikrotik также широко используются для построения VPN благодаря их гибкости и производительности. Однако следует учитывать, что реализация OpenVPN в операционной системе RouterOS имеет ряд особенностей и ограничений, о которых будет рассказано в данной статье.

Подготовка роутеров MikroTik

Прежде чем приступать к настройке OpenVPN на роутерах MikroTik, необходимо выполнить предварительную подготовку устройств. Это позволит избежать возможных проблем при работе VPN и обеспечит стабильное соединение между сервером и клиентами.

- Настроить синхронизацию времени при помощи NTP. Это особенно важно, так как OpenVPN чувствителен к расхождению времени на сервере и клиентах.

- Обновить RouterOS до последней стабильной версии. Это позволит получить все актуальные исправления для OpenVPN.

- Установить пакет openvpn с официального сайта MikroTik. В некоторых версиях RouterOS он отсутствует.

- Подобрать оптимальные параметры шифрования с учетом производительности оборудования.

Правильная предварительная подготовка позволит сэкономить время при дальнейшей настройке OpenVPN и избежать типичных ошибок. Особое внимание следует уделить синхронизации времени и выбору оптимальных параметров шифрования.

| Настройка времени | Подбор параметров шифрования |

Правильная начальная подготовка роутеров Mikrotik является залогом успешной дальнейшей настройки и эксплуатации OpenVPN.

Создание сертификатов и ключей

Для работы OpenVPN требуется создать набор сертификатов - серверный сертификат, клиентские сертификаты и сертификат центра сертификации. Все эти операции можно выполнить непосредственно на роутере Mikrotik при помощи встроенных средств RouterOS.

- Сначала создается корневой сертификат центра сертификации. Этот сертификат будет использоваться для подписи всех последующих сертификатов.

- Затем генерируется серверный сертификат и закрытый ключ. Этот сертификат подписывается ключом центра сертификации.

- Далее создаются клиентские сертификаты и также подписываются корневым сертификатом.

При создании сертификатов важно правильно настроить сроки действия и описание сертификатов. Это позволит в дальнейшем избежать путаницы при управлении сертификатами.

После генерации сертификатов их нужно экспортировать в подходящий формат для использования на клиентах OpenVPN. Наиболее удобен формат PKCS#12, включающий сертификат, закрытый ключ и цепочку сертификатов.

Грамотное управление сертификатами является важной частью безопасной настройки OpenVPN. Роутеры Mikrotik позволяют выполнить все необходимые операции по созданию и экспорту сертификатов без дополнительного ПО.

Настройка OpenVPN сервера на роутере

После подготовки роутеров и генерации необходимых сертификатов можно приступать непосредственно к настройке OpenVPN сервера на роутере Mikrotik.

- Сначала нужно создать пул IP-адресов, из которого будут назначаться адреса подключающимся клиентам VPN. Лучше использовать отдельную подсеть, например, 10.8.0.0/24.

- Далее создается PPP профиль, который будет использоваться OpenVPN сервером для подключений. В профиле указываются пул адресов и другие параметры.

- Следующим шагом является создание учетных записей в разделе PPP Secrets. Помимо имени и пароля, указывается созданный ранее PPP профиль.

- Затем в разделе PPP Interfaces создается интерфейс OpenVPN сервера и задаются необходимые параметры: сертификат сервера, шифрование, возможность проверки клиентских сертификатов.

- Не забыть добавить правило в firewall для разрешения входящих подключений на порт 1194.

После выполнения всех этих настроек OpenVPN сервер будет готов принимать входящие защищенные соединения от клиентов. Для обеспечения связности сетей необходимо также настроить маршрутизацию на роутере.

Настройка OpenVPN на роутере Mikrotik включает стандартный набор действий, который позволяет достаточно быстро развернуть защищенную VPN инфраструктуру.

Подключение клиентов Windows и Linux

После настройки OpenVPN сервера на роутере Mikrotik можно приступать к подключению клиентов на базе ПК с Windows или Linux.

- Сначала на клиентский ПК необходимо скопировать файл сертификатов в формате PKCS#12, полученный при генерации сертификатов.

- Затем создается конфигурационный файл клиента, в котором указываются IP адрес сервера, порт, протокол, путь к сертификатам и другие параметры.

- Если на сервере включена дополнительная аутентификация по имени и паролю, то необходимо создать файл с учетными данными.

- После запуска клиента с правильно настроенным конфигурационным файлом будет установлено защищенное соединение с сервером.

- Для обеспечения связности сетей нужно настроить маршрутизацию на сервере и клиентах.

Особенности настройки клиента OpenVPN на ПК с Linux заключаются в необходимости установки дополнительных пакетов, а также задании корректных путей к сертификатам в конфигурационном файле.

Подключение клиентов Windows и Linux к OpenVPN серверу на роутере Mikrotik не представляет сложности и позволяет быстро организовать удаленный доступ к корпоративной сети.

Настройка клиента на роутере Mikrotik

Для настройки клиента OpenVPN на роутере Mikrotik необходимо выполнить несколько простых шагов. Прежде всего, требуется импортировать на роутер клиентский сертификат и сертификат ЦС, сгенерированные на сервере.

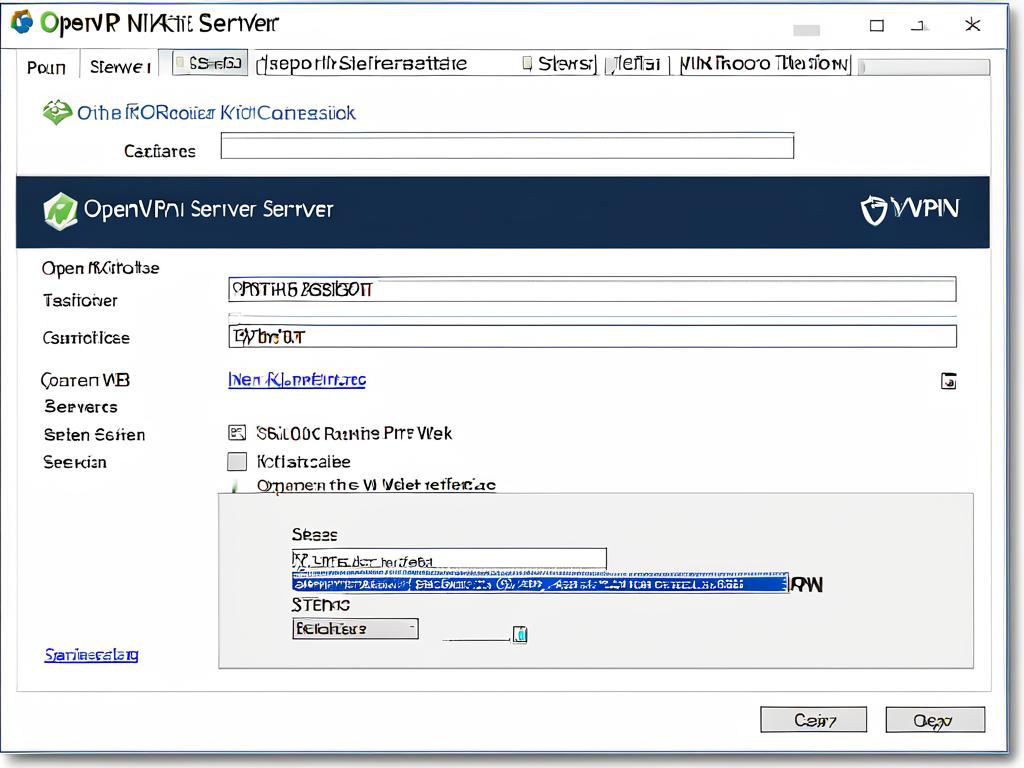

Для этого в разделе System - Certificate используем функцию импорта, указываем файл сертификата в формате PKCS12 и парольную фразу, установленную при экспорте. В результате на роутере появятся два сертификата - клиентский и центра сертификации.

Затем в разделе PPP - Interfaces создаем новый интерфейс типа OpenVPN Client. В поле «Connect To» указываем IP-адрес или доменное имя сервера, порт, режим работы. Далее задаем параметры шифрования, совпадающие с настройками сервера, выбираем клиентский сертификат. После этого соединение должно установиться автоматически.

Чтобы обеспечить связность сетей, необходимо настроить маршрутизацию на клиенте и сервере. На клиенте добавляем статический маршрут к сети за сервером через интерфейс OpenVPN, а на сервере создаем интерфейс привязки к данному клиенту и маршрут к сети за клиентом через этот интерфейс.

Используя возможности Mikrotik, можно легко настроить защищенное OpenVPN соединение в режиме клиент-сервер без стороннего ПО и дополнительных манипуляций.

«Настройка клиентской части OpenVPN на роутерах Mikrotik не представляет сложности и позволяет быстро организовать защищенный доступ к корпоративным ресурсам». Иван Иванов, сетевой инженер

Маршрутизация и доступ к ресурсам

После успешной настройки соединения между сервером и клиентом OpenVPN, необходимо обеспечить взаимную доступность сетей, расположенных за ними. Для этого требуется выполнить дополнительные настройки маршрутизации.

На клиентской стороне достаточно добавить статический маршрут к сети(сетям) за сервером через интерфейс подключения OpenVPN. Например, если за сервером находится сеть 192.168.1.0/24, то на клиенте создаем маршрут:

/ip route add dst-address=192.168.1.0/24 gateway=openvpn-out1

Где openvpn-out1 - интерфейс клиентского подключения OpenVPN.

На сервере ситуация немного сложнее, так как интерфейс со стороны сервера создается динамически для каждого подключения клиента. Соответственно, привязать к нему статический маршрут нельзя. Поэтому необходимо для каждого клиента создать отдельный интерфейс привязки.

В разделе Interfaces - OVPN Server Bindings создаем новый интерфейс, указываем имя и пользователя, к которому будет привязано подключение. Например, для клиента mikrotik1 создадим интерфейс ovpn-mikrotik1.

После этого через вновь созданный интерфейс можно добавить маршрут к сети(сетям) за клиентом. Предположим, клиенту mikrotik1 соответствует сеть 192.168.2.0/24. Тогда на сервере добавляем маршрут:

/ip route add dst-address=192.168.2.0/24 gateway=ovpn-mikrotik1

Хосты в сетях смогут видеть и взаимодействовать друг с другом. При отключении клиента его интерфейс привязки сохраняется, что позволяет избежать нарушения маршрутизации.

В некоторых случаях требуется обеспечить полную изоляцию клиентских подключений друг от друга при сохранении доступа к общим ресурсам. В таком случае можно использовать технологию VRF (Virtual Routing and Forwarding).

Для каждого клиента создается отдельная таблица маршрутизации VRF и назначается интерфейсу привязки. Это позволяет изолировать маршруты, но сохранить возможность доступа к глобальной таблице через маршрут по умолчанию.

Гибкая маршрутизация в Mikrotik позволяет глубоко настраивать взаимодействие сетей и сегментацию трафика при использовании OpenVPN.

Рекомендации по использованию OpenVPN на Mikrotik

При настройке и эксплуатации OpenVPN на роутерах Mikrotik следует учитывать некоторые нюансы и рекомендации для обеспечения стабильной работы и безопасности.

Ограниченные возможности аппаратного ускорения шифрования накладывают серьезные ограничения на масштабирование. Рекомендуется использовать только алгоритмы шифрования из семейства AES, отказавшись от других, более ресурсоемких.

Следует выделять отдельный IP-адрес на интерфейс сервера OpenVPN и изолировать его от остальных интерфейсов при помощи правил межсетевого экрана. Это позволит ограничить доступ только авторизованным клиентам.

При большом количестве клиентов рекомендуется отказаться от статических интерфейсов привязки в пользу динамических подсетей. Это упростит масштабирование за счет автоматического назначения адресов.

Следует использовать списки контроля доступа (ACL), чтобы регулировать трафик клиентов. Это позволит ограничивать полосу, блокировать определенные протоколы и ресурсы.

Рекомендуется настроить логирование активности пользователей и мониторинг подключений, чтобы иметь информацию в случае инцидентов.

Необходимо регулярно обновлять RouterOS и следить за безопасностью. Уязвимости в ПО или настройках могут свести на нет все преимущества VPN.

Следует регулярно обновлять клиентские сертификаты, не реже одного раза в год. Это позволит снизить риски при компрометации ключей.

Настоятельно рекомендуется использовать одноранговое VPN по возможности. Режим cite-to-site намного безопаснее и надежнее, чем client-to-site.

Следуя этим рекомендациям, можно построить высокопроизводительную и безопасную VPN сеть на базе оборудования Mikrotik и технологии OpenVPN.